POLITYKA

BEZPIECZEŃSTWA INFORMACJI

w Kancelarii Juris sp. z o.o

w Warszawie

SPIS TREŚCI

1. Rozdział 1. Postanowienia ogólne. Podstawy prawne. Słownik pojęć. Cel. Zakres.

2. Rozdział 2. Administrator Danych Osobowych (ADO).

3. Rozdział 3.Zasady przetwarzania danych osobowych. Rejestr i rejestracja zbiorów. Profilowanie. Powierzenie. Udostępnianie. Obowiązek informacyjny. Zgoda. Zabezpieczenia danych osobowych. Sprawdzenia. Odpowiedzialność.

4.Rozdział 4. Ogólne warunki korzystania z systemu informatycznego. Poczta elektroniczna.

5.Rozdział 5. Postępowanie na wypadek zagrożenia bezpieczeństwa danych osobowych.

6.Rozdział 6.Postanowienia końcowe.

Rozdział 1.

Postanowienia ogólne

§ 1.

Podstawy prawne

1. Ustawa z dnia 26 maja 1982 r., prawo o adwokaturze (Dz.U. 2017 r. poz.2368);

2. Ustawa z dnia 6 lipca 1982 r., o radcach prawnych (Dz.U 2017.poz.19870);

3. Ustawa z dnia 17 listopada 1964 r., kodeks postępowania cywilnego (Dz.U 2018.155);

4. Ustawa z dnia 6 czerwca 1997 r., kodeks postępowania administracyjnego (Dz.U 2017.poz.1257);

5. Ustawa z dnia 6 czerwca 1997 r., kodeks postępowania karnego (Dz.U 2017 poz.1904);

6. Ustawa z dnia 30 czerwca 2002 r., prawo o postępowania przed sadami administracyjnymi (Dz.U 2017 poz. 1369);

7. Ustawa z dnia 29 sierpnia 1997r. o ochronie danych osobowych (Dz.U. 2016 r. poz. 922);

8. Ustawa z dnia 10 maja 2018 r. o ochronie danych osobowych

9. Ustawa z dnia 16 lipca 2004 r. Prawo telekomunikacyjne (Dz. U. z 2017 r. poz. 1907);

10. Ustawa z dnia 18 lipca 2002 r. o świadczeniu usług drogą elektroniczną (Dz.U. z 2017 r. poz. 1219);

11. Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 roku w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych (Dz.U. Nr 100, poz. 1024);

12. Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 11 grudnia 2008 roku w sprawie wzoru zgłoszenia zbioru danych do rejestracji Generalnemu Inspektorowi Ochrony Danych Osobowych (Dz.U. z 2008r., Nr 229, poz. 1536);

13. Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/679 z dnia 27 kwietnia 2016 roku w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia dyrektywy 95/46/WE (RODO)(Dz.Urz.UE L119 z 4 maja 2016 r.);

§ 2.

Słownik pojęć

1. Administrator Danych Osobowych (ADO) – organ, jednostka organizacyjna, podmiot lub osoba decydujące o celach i środkach przetwarzania danych osobowych. W tym przypadku administratorem danych osobowych jest Kancelaria Juris sp. z o.o w Warszawie;

2. Baza danych osobowych – zbiór uporządkowanych powiązanych ze sobą tematycznie danych zapisanych np. w pamięci wewnętrznej komputera. Baza danych jest złożona z elementów o określonej strukturze – rekordów lub obiektów, w których są zapisywane dane osobowe;

3. Dane osobowe – wszelkie informacje dotyczące zidentyfikowanej lub możliwej do zidentyfikowania osoby fizycznej, której tożsamość można określić bezpośrednio lub pośrednio, w szczególności przez powołanie się na numer identyfikacyjny albo jeden lub kilka specyficznych czynników określających jej cechy fizyczne, fizjologiczne, umysłowe, ekonomiczne, kulturowe lub społeczne;

4. Firma – Kancelaria Juris sp. z o.o w Warszawie ;

5. GIODO – Generalny Inspektor Ochrony Danych Osobowych/Prezes Urzędu Ochrony danych osobowych

6. Hasło – ciąg znaków literowych, cyfrowych lub innych, uwierzytelniający osobę upoważnioną do przetwarzania danych osobowych w systemie informatycznym;

7. Identyfikator użytkownika (login) – ciąg znaków literowych, cyfrowych lub innych, jednoznacznie identyfikujących osobę upoważnioną do przetwarzania danych osobowych w systemie informatycznym;

8. Incydent – pojedyncze zdarzenie lub seria niepożądanych lub niespodziewanych zdarzeń związanych z bezpieczeństwem informacji lub zmniejszeniem poziomu usług systemowych, które stwarzają znaczne prawdopodobieństwo zakłócenia działania systemu informatycznego i zagrażają bezpieczeństwu informacji; naruszenie bezpieczeństwa informacji ze względu na poufność, dostępność i integralność;

9. Nośniki danych – przedmioty fizyczne (elektroniczne, papierowe, optyczne, magnetyczne), na których możliwe jest zapisanie informacji w celu ich przechowywania, przetwarzania

i transmisji. Każdy nośnik danych charakteryzuje określona gęstość zapisu, wynikająca z jego właściwości fizycznych;

10. Odbiorca danych – każdy, komu udostępniane są dane osobowe, z wyłączeniem: osoby, której dane dotyczą, osoby upoważnionej do przetwarzania danych, przedstawiciela administratora danych mającego siedzibę w państwie trzecim, przetwarzającego dane przy wykorzystaniu środków technicznych znajdujących się na terytorium RP podmiotu, który przetwarza dane na podstawie umowy powierzenia zawartej z administratorem, a także organów państwowych i organów samorządu terytorialnego, którym dane są udostępniane w związku z prowadzonym postępowaniem (art. 7 pkt 6 ustawy);

11. Podatność – luka (słabość), która może być wykorzystana przez co najmniej jedno zagrożenie, rozumiane jako potencjalna przyczyna niepożądanego incydentu, który może wywołać szkodę;

12. Polityka prywatności/ PBI – niniejszy dokument;

13. Profilowanie – automatyczny proces przetwarzania danych osobowych, dopuszczalny pod warunkiem spełnienia przesłanek określonych przepisami prawa;

14. Przetwarzanie danych – wszelkie operacje wykonywane na danych osobowych, takie jak zbieranie, utrwalanie, przechowywanie, opracowywanie, zmienianie, udostępnianie wszelkie, bez względu na sposób przetwarzania, operacje, które wykonuje się na danych także automatycznie w systemie informatycznym;

15. System informatyczny – współpracujące ze sobą urządzenia, programy, systemy, procedury przetwarzania informacji i narzędzia programowe zastosowane w celu przetwarzania danych osobowych, systemy cyfrowe;

16. System tradycyjny – zespół procedur organizacyjnych, wyposażenia i środków trwałych związanych z mechanicznym lub optycznym, magnetycznym, przetwarzaniem informacji zawierających dane osobowe na nośnikach papierowych;

17. Sieć publiczna – sieć telekomunikacyjna wykorzystywana głównie do świadczenia publicznie dostępnych usług telekomunikacyjnych;

18. Świadczenie usługi drogą elektroniczną – wykonanie usługi świadczonej bez jednoczesnej obecności stron (na odległość), ale poprzez przekaz danych na indywidualne żądanie usługobiorcy, przesyłanej i otrzymywanej za pomocą urządzeń do elektronicznego przetwarzania, włącznie z kompresją cyfrową, i przechowywania danych, która jest w całości nadawana, odbierana lub transmitowana za pomocą sieci telekomunikacyjnej, zgodnie z Ustawą z dnia 18 lipca 2002 r. o świadczeniu usług drogą elektroniczną (Dz.U. z 2017 r. poz. 1219).

19. Usługodawca – osoba fizyczna, osoba prawna lub jednostka organizacyjna nieposiadająca osobowości prawnej, która prowadząc, chociażby ubocznie, działalność zarobkową lub zawodową świadczy usługi drogą elektroniczną;

20. Usługobiorca – osoba fizyczna, osoba prawna lub jednostka organizacyjna nieposiadająca osobowości prawnej, która korzysta z usługi świadczonej drogą elektroniczną;

21. Osoba której dane są przetwarzane- osoba prawna bądź osoba fizyczna, której dane, niezależnie od podstawy i źródła, oraz na czyje zlecenie (innych osób, zlecenie sądu, zlecenie organu) są przetwarzane;

22. Ustawa o ochronie danych osobowych (uodo) – Ustawa z dnia 29 sierpnia 1997 roku o ochronie danych osobowych (Dz.U.2016, poz. 922);

23. Ustawa o świadczeniu usług drogą elektroniczną (uśude) – Ustawa z dnia 18 lipca 2002 r. o świadczeniu usług drogą elektroniczną (Dz.U. z 2017 r. poz. 1219);

24. Ustawa Prawo Telekomunikacyjne (PT) – Ustawa z dnia 16 lipca 2004 roku Prawo Telekomunikacyjne (Dz.U. 2017, poz. 1907);

25. Zabezpieczenie danych w systemie informatycznym – wdrożenie i eksploatacja stosownych środków technicznych i organizacyjnych zapewniających ochronę danych przed ich nieuprawnionym przetwarzaniem;

26. Zbiór danych osobowych – każdy posiadający strukturę zestaw danych o charakterze osobowym, dostępnych według określonych kryteriów, niezależnie od tego, czy zestaw ten jest rozproszony lub podzielony funkcjonalnie;

27. Dane osobowe- Są to informacje o zidentyfikowanej lub możliwej do zidentyfikowania osobie fizycznej („osobie, której dane dotyczą”). Możliwa do zidentyfikowania osoba fizyczna to osoba, którą można bezpośrednio lub pośrednio zidentyfikować, w szczególności na podstawie identyfikatorów takich jak: imię i nazwisko, numer identyfikacyjny, dane o lokalizacji, identyfikator internetowy, jeden bądź kilka szczególnych czynników określających fizyczną, fizjologiczną, genetyczną, psychiczną, ekonomiczną, kulturową lub społeczną tożsamość osoby fizycznej;

28. Silne hasło -10 znakowe hasło, losowe, ustawione przez generator, nie słownikowe;

29. Przetwarzanie- działania takie jak: zbieranie, utrwalanie, przechowywanie, opracowywanie, zmienianie, łączenie, zestawianie, wywoływanie, udostępnianie, rozpowszechnianie, przesyłanie, usuwanie, a zwłaszcza te, które wykonuje się w systemach informatycznych. Wystarczy zatem, iż realizowana jest którakolwiek z podanych operacji (np. samo zbieranie danych), a nawet operacja inna niż wymieniona w tym przepisie, mająca za przedmiot dane osobowe, aby należało uznać, że dochodzi do przetwarzania danych, co otwiera drogę do stosowania regulacji zawartej w omawianej ustawie. Można nawet twierdzić, iż samo czytanie danych osobowych przez przedsiębiorcę, jego menadżerów, handlowców czy administratora danych stanowi już przetwarzanie danych w rozumieniu ustawy.

30. Dane wrażliwe- w znaczeniu potocznym są to wszelki dane związane z aspektami zdrowia człowieka, jego danymi biometrycznymi czyli cechami fizycznymi pozwalającymi rozpoznanie jego tożsamości, genotypu, co wiąże się także z zabezpieczeniem śladu genetycznego.

31. RODO- Rozporządzenie Parlamentu Europejskiego (UE) 2016/679 w sprawie ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz dyrektywy 95/46/WE (ogólne rozporządzenie o ochronie danych osobowych).

§ 3.

Cel i zakres.

1. Polityka Bezpieczeństwa Informacji jest dokumentem wewnętrznym regulującym zasady przetwarzania i ochrony danych osobowych w Kancelarii Juris w Warszawie.

2. Polityka Bezpieczeństwa Informacji została opracowana i wdrożona w celu uzyskania standardu przetwarzania informacji zawierających dane osobowe zgodnego

z wymaganiami określonymi w przepisach prawa, o których mowa w § 1 ust. 1-6 niniejszego dokumentu, w szczególności danych osobowych przetwarzanych w celach określonych w RODO, danych osobowych przetwarzanych

w systemie tradycyjnym lub informatycznym wykorzystywanym przez ADO oraz pozostałych informacji podlegających ochronie;

§ 4.

Niniejsza Polityka Bezpieczeństwa Informacji określa w szczególności:

1) prawa, obowiązki oraz granice dopuszczalnego zachowania osób przetwarzających dane osobowe w związku z działalnością ADO oraz konsekwencje naruszenia przepisów wymienionych w § 1 ust. 1-6,

2) sposób przetwarzania danych osobowych oraz środki organizacyjne

i techniczne zapewniające ochronę tych danych, w tym podstawowe warunki jakim powinny odpowiadać urządzenia z wykorzystaniem których dane są przetwarzane,

3) zasady prowadzenia dokumentacji związanej z przetwarzaniem danych osobowych, w tym prowadzenia zbiorów danych

4) zasady prowadzenia wykazu zbiorów danych osobowych wraz ze wskazaniem programów zastosowanych do przetwarzania tych danych, opisu struktury zbiorów danych wskazującej zawartość poszczególnych pól informacyjnych

i powiązań między nimi oraz sposobu przepływu informacji pomiędzy poszczególnymi systemami,

5) wymagania w zakresie powierzania danych osobowych innym podmiotom;

6) wymagania w zakresie odnotowywania udostępniania danych osobowych,

7) sposób postępowania w przypadku naruszenia bezpieczeństwa danych osobowych,

8) zasady przetwarzania danych osobowych w związku z korzystaniem na stronie www Firmy oraz usług świadczonych drogą elektroniczną.

§ 5.

Zastosowane przez ADO danych zabezpieczenia mają zapewnić:

1) poufność danych – rozumianą jako właściwość zapewniającą, że dane osobowe nie są udostępniane nieupoważnionym osobom,

2) integralność danych – rozumianą jako właściwość zapewniającą, że dane osobowe nie zostały zmienione lub zniszczone w sposób nieautoryzowany,

3) rozliczalność danych – rozumianą jako właściwość zapewniającą, że działania osoby mogą być przypisane w sposób jednoznaczny tylko tej osobie,

4) integralność systemu – rozumianą jako nienaruszalność systemu, niemożność jakiejkolwiek manipulacji zamierzonej, jak i przypadkowej,

5) zarządzanie ryzykiem – rozumiane jako proces identyfikowania, monitorowania, minimalizowania lub eliminowania ryzyka dotyczącego bezpieczeństwa danych osobowych.

Rozdział 2.

Administrator Danych Osobowych (ADO).

§ 6.

Zadania nałożone na Administratora Danych Osobowych przepisami o ochronie danych osobowych, o których mowa w § 1 ust. 1-6, obejmują:

1. Zastosowanie środków technicznych i organizacyjnych zapewniających ochronę przetwarzanych danych osobowych odpowiednią do zagrożeń oraz kategorii danych objętych ochroną;

2. Opracowanie i aktualizowanie dokumentacji opisującej sposób przetwarzania danych, środki ich ochrony oraz stosowania zasad w niej określonych;

3. Dochowanie szczególnej staranności przy przetwarzaniu danych osobowych

w celu ochrony interesów osób, których dane przetwarza;

4. Zapewnienie przestrzegania przepisów o ochronie danych osobowych poprzez systematyczne sprawdzanie zgodności przetwarzania tych danych z przepisami,

o których mowa w § 1 ust. 1-6;

5. Wypełnianie obowiązku informacyjnego przy pozyskiwaniu danych osobowych, w tym udzielanie informacji o administratorze, celu i zakresie ich zbierania, dobrowolności podania tych danych oraz możliwości ich zmiany i usunięcia;

6. Wypełnianie obowiązku uzupełniania, uaktualnienia, sprostowania danych, czasowego lub stałego wstrzymania przetwarzania kwestionowanych danych lub ich usunięcia ze zbioru, gdy zażąda tego osoba, której dane są przetwarzane;

7. Zapewnienie zapoznania się wszystkich osób posiadających dostęp do danych osobowych z obowiązującymi w Firmie procedurami w zakresie ochrony tych danych;

8. Nadawanie i anulowanie upoważnień do przetwarzania danych osobowych

(w przypadku zatrudnienia pracowników lub zawarcia umowy cywilnoprawnej z osobą fizyczną);

9. Obowiązek prowadzenia wykazu osób upoważnionych do przetwarzania danych osobowych (w przypadku zatrudnienia pracowników lub zawarcia umowy cywilnoprawnej z osobą fizyczną);

10. Obowiązek kontrolowania jakie dane, kiedy i przez kogo zostały wprowadzone do zbioru i komu są przekazywane (w przypadku zatrudnienia pracowników lub zawarcia umowy cywilnoprawnej z osobą fizyczną);

11. Zgłaszanie zbiorów danych osobowych do rejestracji Prezesowi UODO.

12. Dokumentowanie powierzania danych osobowych w postaci zawartych umów powierzenia oraz ewidencjonowania tych umów w postaci wykazu podmiotów, którym powierzono dane osobowe, za każdym razem, gdy takie powierzenie nastąpi.

§ 7.

Zadania Administratora Danych Osobowych jako administratora wykorzystywanego

w Firmie systemu informatycznego obejmują:

1. Zapewnienie działania infrastruktury teleinformatycznej i oprogramowania w sposób zapewniający właściwy poziom bezpieczeństwa danych osobowych przetwarzanych w systemie informatycznym stosowanym w Firmie w celu zabezpieczenia ich przed udostępnieniem osobom nieupoważnionym, zabraniem przez osobę nieuprawnioną, przetwarzaniem z naruszeniem ustawy oraz zmianą, utratą, uszkodzeniem lub zniszczeniem;

2. Zapewnienie alternatywnego, awaryjnego zasilania systemu informatycznego oraz innych urządzeń mających wpływ na bezpieczeństwo przetwarzania danych

w systemie informatycznym stosowanym w Firmie;

3. Podejmowanie działań zabezpieczających system informatyczny w przypadku otrzymania informacji o naruszeniu zabezpieczeń, zmianach w sposobie działania systemu lub innych urządzeń wskazującej na naruszenie bezpieczeństwa przetwarzanych w nim danych osobowych;

4. Zapewnienie ochrony danych osobowych w związku z naprawą, konserwacją oraz likwidacją systemu informatycznego, w tym urządzeń komputerowych i mobilnych, na których zapisane są dane osobowe;

5. Tworzenie i bezpieczne przechowywanie kopii zapasowych, w sposób zgodny z przepisami, o których mowa w § 1 ust. 1 i 4;

6. Podejmowanie natychmiastowych działań zabezpieczających stan systemu informatycznego w przypadku otrzymania informacji o naruszeniu zabezpieczeń lub zmianach w sposobie działania systemu lub urządzeń wskazujących na naruszenie bezpieczeństwa danych, w tym podjęcie działań mających na celu wykrycie przyczyny lub sprawcy zaistniałej sytuacji i jej usunięcie. Do tego celu ADO zatrudnia Partnera, Firmę: ENTRE systemy informatyczne.

§ 8.

Zadania Administratora Danych Osobowych jako administratora serwisu internetowego (usługodawcę) wynikające z przepisów, o których mowa w § 1 ust. 1-6, obejmują:

1. Posiadanie podstawy do przetwarzania danych osobowych;

2. Wypełnienie obowiązku informacyjnego poprzez podanie w sposób wyraźny, jednoznaczny i bezpośrednio dostępny poprzez system teleinformatyczny, którym posługuje się usługobiorca, informacji dotyczących:

1) adresów elektronicznych ADO i Inspektora ODO,

2) imienia, nazwiska i adresu oraz nazwy firmy i adresu jej siedziby,

3) podstawy wykonywania działalności gospodarczej/świadczenia usługi,

4) podstawy do przetwarzania danych osobowych w celach marketingowych;

3. Uzyskanie zgody na wysyłanie informacji handlowych drogą elektroniczną za pośrednictwem e-maila lub sms;

4. Uzyskanie zgody na wykonywanie telefonicznych połączeń w związku z działalnością marketingową.

Rozdział 3.

Zasady przetwarzania danych osobowych. Rejestr i rejestracja zbiorów.

Powierzenie. Udostępnianie. Obowiązek informacyjny.

Zgoda.ZabezpieczeniSprawdzenia.Odpowiedzialność.

§ 9.

Zasady przetwarzania danych osobowych.

1. Przetwarzanie danych osobowych odbywa się zarówno tradycyjnie z wykorzystaniem pism, dokumentów finansowo-księgowych i innych dokumentów wytwarzanych w Firmie oraz elektronicznie z wykorzystaniem elektronicznych nośników danych i przekazywanych drogą elektroniczną, w tym w systemie do obsługi dokumentów ubezpieczeniowych ZUS, dokumentów Urzędu Skarbowego oraz w bankowości elektronicznej (systemy internetowe)

2. Dane osobowe mogą być wykorzystywane wyłącznie do celów, dla jakich były, są lub będą zbierane i przetwarzane, niezależnie od tego na jakiej podstawie je uzyskano lub przekazano ADO. Poza przetwarzaniem z upoważnienia bezpośrednio Ustawy dla wykonywania obowiązków Firmy które wynikają jedynie z przepisów szczególnych, przetwarzanie odbywa się wyłącznie za zgodą i wiedzą osoby której dane dotyczą.

3. Firma może żądać podania danych osobowych, tylko wówczas, gdy:

1) osoba, której dane dotyczą, wyrazi na to zgodę, chyba że chodzi o usunięcie dotyczących jej danych,

2) jest to niezbędne dla zrealizowania uprawnienia lub spełnienia obowiązku wynikającego z przepisu prawa,

3) jest to konieczne do realizacji umowy, gdy osoba, której dane dotyczą, jest jej stroną lub gdy jest to niezbędne do podjęcia działań przed zawarciem umowy na żądanie osoby, której dane dotyczą,

4) jest niezbędne do wykonania określonych prawem zadań realizowanych dla dobra publicznego,

5) jest to niezbędne dla wypełnienia prawnie usprawiedliwionych celów

realizowanych przez administratora lub odbiorców danych, a przetwarzanie nie narusza praw i wolności osoby, której dane dotyczą;

4. Zgodnie z art. 23 ust. 4 ustawy o ochronie danych osobowych, za prawnie usprawiedliwiony cel uważa się w szczególności marketing bezpośredni własnych produktów lub usług oraz dochodzenie roszczeń z tytułu prowadzonej działalności gospodarczej, przy czym katalog ten może ulec rozszerzeniu w zależności od aktualnego zakresu działalności Firmy;

5. Po wykorzystaniu, dane osobowe są zwracane lub usuwane bądź przechowywane w formie uniemożliwiającej identyfikację osób, których dotyczą, zniszczone lub, w przypadku powierzenia, zwrócone podmiotowi, który dane powierzył;

6. Zasady przetwarzania danych osobowych określone w niniejszej Polityce mają zastosowanie do:

1) wszystkich istniejących, wdrażanych obecnie lub w przyszłości systemów przetwarzania informacji zawierających dane osobowe, w tym systemów informatycznych,

2) wszystkich informacji zawierających dane osobowe będących własnością Firmy oraz przetwarzanych przez nią w związku z prowadzoną działalnością,

3) wszystkich lokalizacji, budynków i pomieszczeń, w których te dane są lub będą przetwarzane,

4) wszystkich podmiotów współpracujących oraz osób świadczących pracę lub wykonujących czynności na rzecz Firmy, mających dostęp do przetwarzanych przez nią danych osobowych.

§ 10.

Obszarem przetwarzania danych osobowych są wydzielone pomieszczenia lub części pomieszczeń w siedzibie Firmy ujęte w wykazie, którego wzór stanowi załącznik nr 1 do niniejszej Polityki;

§ 11.

Wszystkie osoby, które posiadają dostęp do danych osobowych w obszarze wymienionym

w § 10 muszą posiadać pisemne upoważnienie do przetwarzania danych nadane przez administratora oraz podpisać oświadczenie o zachowaniu poufności. Wzór upoważnienia stanowi załącznik nr 2 do PBI. Wzór oświadczenia o zachowaniu poufności stanowi załącznik nr 3 do PBI.

§ 12.

1. W zbiorach danych przetwarzanych w związku z działalnością Firmy zabrania się przetwarzania danych ujawniających stan zdrowia, pochodzenie rasowe lub etniczne, poglądy polityczne, przekonania religijne lub filozoficzne, przynależność wyznaniową, przynależność partyjną lub związkową, dane genetyczne, dane biometryczne, nałogi, preferencje seksualne, chyba że wymagają tego obowiązujące przepisy prawa lub osoba, której dane dotyczą, wyraziła na to pisemną zgodę;

2. Dane o skazaniach, w tym dane o niekaralności można przetwarzać wyłącznie

w zakresie uregulowanym w art. 6 ust. 1 pkt 10 ustawy z dnia 24 maja 2000 r.

o Krajowym Rejestrze Karnym (Dz.U. 2017 poz. 678);

§ 13.

Rejestr i rejestracja zbiorów.

1. Administrator danych prowadzi jawny rejestr zbiorów danych osobowych przetwarzanych na potrzeby działalności Firmy oraz wykaz zbiorów określający strukturę tych zbiorów,

2. Katalog zbiorów danych osobowych przetwarzanych w Firmie obejmuje:

1) Zbiór danych klientów,

2) Zbiór danych kontrahentów,

3) Zbiór danych księgowości.

Katalog zbiorów przetwarzanych danych osobowych może ulec rozszerzeniu,

w zależności od zakresu bieżącej działalności Firmy.

§ 14.

Powierzenie przetwarzania danych osobowych.

1. ADO, którym jest Kancelaria organizująca, zapewniające pewną pomoc prawną lub dostęp do pomocy prawnej, organizację wsparcia prawnego lub zapewnienia obrony, wniesienia powództwa, egzekucji, innego dochodzenia roszczeń w sposób zorganizowany, współpracuje stale na podstawie umów z partnerami-Adwokatami i Radcami Prawnymi Kancelarii, prowadzącymi indywidualne Kancelarię (partnerzy Kancelarii). Współpracuje także stale, na podstawie odpowiednich umów z dostawcą IT, wsparcia informatycznego i zapewniającym serwis sieci informatycznej oraz komputerów (laptopów, smartfonów, tabletów) Kancelarii, na których instalowane są programy szyfrujące oraz antywirusowe oraz Firewall. Te podmioty, osoby jako zaufani Partnerzy, działają na podstawie stosownych upoważnień w ramach umów o współpracę.

2. Powierzenie przetwarzania danych osobowych następuje na podstawie umowy powierzenia (lub innego aktu prawnego), zawartej w formie pisemnej lub dopuszczalnej prawem formie elektronicznej (oświadczenie złożone drogą elektroniczną lub zapisane na elektronicznym nośniku informacji, określona opcja internetowa). Klauzule dotyczące powierzenia, są zgodne z art. 31 ustawy o ochronie danych osobowych oraz art. 28 rozporządzenia ogólnego (RODO).

3. Do przetwarzania powierzonych danych osobowych mogą być dopuszczeni jedynie pracownicy podmiotów współpracujących lub świadczących usługi na rzecz Firmy

w zakresie adekwatnym do celu powierzenia;

4. Umowa powierzenia danych osobowych określa przedmiot i czas trwania przetwarzania, zakres, charakter i cel przetwarzania, rodzaj danych osobowych, kategorie osób, których dane dotyczą, obowiązki i prawa stron umowy;

5. Podmiot, z którym zostaje zawarta umowa powierzenia (procesor) jest zobowiązany do wdrożenia środków organizacyjnych i technicznych odpowiednich do ryzyk przetwarzania powierzonych danych, prowadzenia rejestru czynności przetwarzania, zgłaszania naruszeń ochrony danych do organu nadzorczego, czyli GIODO;

6. Administrator Danych Osobowych zobowiązany jest do dokumentowania powierzania tych danych w postaci wykazu podmiotów, którym powierzono dane osobowe,

za każdym razem, gdy takie powierzenie nastąpi. Wzór wykazu podmiotów, którym powierzono dane osobowe stanowi załącznik nr 4 do niniejszej Polityki;

7. W przypadku, w którym podmiot określony w umowie powierzenia danych osobowych, w zakresie realizacji swoich usług korzysta z pomocy innych podmiotów (powierzenie danych), wymagana jest szczegółowa lub ogólna zgoda ADO na przekazanie powierzonych danych, wyrażona w formie pisemnej lub równoważnej jej formie elektronicznej.

§ 16.

Udostępnianie danych osobowych

1. Udostępnienie danych osobowych podmiotowi zewnętrznemu może nastąpić wyłącznie w sytuacji, w której ADO lub osoba uprawniona przez ADO udostępniająca dane lub partner zaufany pozyskujący dane drogą udostępnienia posiadają odpowiednią podstawę prawną w sprawie ww. czynności;

2. Administrator Danych Osobowych dokumentuje udostępnianie danych w postaci wykazu udostępnień danych osobowych innym podmiotom, którego wzór stanowi załącznik nr 5 do niniejszej Polityki;

3. W przypadku udostępnienia danych osobowych osobom, których dane dotyczą, administrator dokumentuje ten fakt w wykazie udostępnień danych osobowych osobom, których dane dotyczą. Wzór tego wykazu stanowi załącznik nr 6 do niniejszej Polityki;

4. Administrator Danych Osobowych może odmówić udostępnienia danych osobowych w sytuacji, w której spowodowałoby to istotne naruszenie dóbr osobistych osób, których dane dotyczą lub innych osób oraz w sytuacji, w której dane osobowe nie mają istotnego związku ze wskazanymi motywami działania wnioskującego

o udostępnienie danych;

5. W przypadku konieczności udostępniania dokumentów i danych w nich zawartych, wśród których znajdują się dane osobowe niemające bezpośredniego związku

z celem udostępnienia, należy bezwzględnie dokonać animizacji tych danych;

6. W przypadku, gdy dane osobowe osoby, od której zostały zebrane, są niekompletne, nieaktualne, nieprawdziwe, zostały zebrane z naruszeniem ustawy lub są zbędne do realizacji celu, dla którego zostały zebrane, ADO jest zobowiązany do ich uzupełnienia, uaktualnienia, sprostowania lub usunięcia.

§ 17.

Obowiązek informacyjny.

1. W przypadku zbierania danych osobowych od osoby, której one dotyczą, każdy uprawniony do pozyskiwania danych uprawniony do przetwarzania jest obowiązany poinformować tę osobę o:

1) adresie siedziby i pełnej nazwie,

2) celu i zakresie zbierania danych, a w szczególności o znanych mu w czasie udzielania informacji lub przewidywanych odbiorcach lub kategoriach odbiorców danych,

3) dobrowolności albo obowiązku podania danych, a jeżeli taki obowiązek istnieje, o jego podstawie prawnej i konsekwencjach niepodania danych,

4) prawnie uzasadnionym celu administratora, jeżeli na tej podstawie odbywać się będzie przetwarzanie danych,

5) okresie, przez który dane osobowe będą przechowywane lub o kryteriach tego okresu,

6) profilowaniu danych,

7) prawach osoby, której dane dotyczą tj. prawie do usunięcia danych, ograniczenia przetwarzania, przenoszenia danych, cofnięcia zgody (gdy osoba, której dane dotyczą wyraża zgodę na przetwarzanie danych);

2. W przypadku pozyskania danych osobowych z innego źródła, niż osoba, której dane dotyczą, ADO jest zobowiązany poinformować tę osobę, oprócz wymienionych w ust. 1 pkt 1-7, o źródle pozyskania danych oraz uprawnieniach wynikających z art. 32 ust. ustawy o ochronie danych osobowych;

3. Obowiązek poinformowania wymieniony w ust. 1 niniejszego paragrafu powinien być wykonany w momencie zbierania danych z wyjątkiem sytuacji, w której przepis innej ustawy zezwala na przetwarzanie danych osobowych lub odstępuje od jego wykonania, osoba, której dane dotyczą, posiada już informacje, których udzielenia wymaga art. 24 ust. 1 ustawy o ochronie danych osobowych;

4. Obowiązek poinformowania wymieniony w ust. 2 niniejszego paragrafu powinien zostać spełniony bezpośrednio po utrwaleniu zebranych danych, a więc po zapisaniu danych w sposób umożliwiający ich dalsze przetwarzanie z wyjątkiem sytuacji opisanych w art. 25 ust. 2 ustawy o ochronie danych osobowych.

§ 18.

W przypadku zbierania danych od korzystających ze strony ADO (Kancelarii), zgodnie z ustawą

o prawie telekomunikacyjnym, Administrator Danych Osobowych, jako właściciel serwisu informuje użytkownika o zagrożeniach związanych ze świadczoną usługą, w tym

o sposobach ochrony bezpieczeństwa, prywatności i danych osobowych także poprzez umieszczenie informacji o stosowanych plikach cookies.

§ 19.

Zgoda na przetwarzanie danych osobowych.

1. Zgodnie z art. 7 pkt 5 ustawy o ochronie danych osobowych oraz art. 4 ust. 11 RODO, zgoda to dobrowolne, konkretne, świadome i jednoznaczne okazanie woli,

w którym osoba, której dane dotyczą, w formie oświadczenia lub wyraźnego działania potwierdzającego, przyzwala na przetwarzanie dotyczących jej danych osobowych;

2. Zgoda na przetwarzanie danych osobowych nie może być domniemana lub dorozumiana ani wynikać z oświadczenia woli o innej treści, tzn. zgoda nie może być zawarta np. w regulaminie, którego zaakceptowanie wiąże się ze zgodą na warunki

w nim zawarte;

3. Zgodnie z ust. 32 preambuły RODO, w przypadku pozyskania zgody w formie innej niż pisemna, na ADO ciąży obowiązek udowodnienia, że została ona pozyskana,

a niedorozumiana – „Milczenie, okienka domyślnie zaznaczone lub niepodjęcie działania nie powinny oznaczać zgody”;

4. Zgoda na przetwarzanie danych osobowych powinna dotyczyć wszystkich czynności przetwarzania dokonywanych w tym samym celu lub w tych samych celach. Jeżeli przetwarzanie służy różnym celom, należy pozyskać odrębną zgodę na każdy cel;

5. Zgodnie z ust. 32 preambuły RODO, elektroniczne pytanie o zgodę musi być jasne, zwięzłe i nie zakłócać niepotrzebnie korzystania z usługi, której dotyczy;

6. Zgoda na przetwarzanie danych osobowych może być odwołana w każdym czasie

w sposób tak samo prosty i przystępny, w jaki została pozyskana.

§ 20.

1. Zgoda na przetwarzanie danych osobowych nie jest wymagana w przypadku, gdy dane będą przetwarzane:

1) w związku z zawarciem umowy z osobą, której dane dotyczą,

2) na podstawie przepisu prawa,

3) w interesie publicznym,

4) w prawnie usprawiedliwionym celu administratora danych,

5) w przypadku żywotnego interesu osoby, której dane dotyczą, gdy pozyskanie zgody jest konieczne, ale niemożliwe.

§ 21.

Zabezpieczenia danych osobowych

1. W celu zapewnienia należytej ochrony przetwarzania danych osobowych, w Firmie zastosowano środki w postaci zabezpieczeń technicznych i organizacyjnych;

2. Dokumenty zawierające dane osobowe w formie papierowej, przechowywane są

w pomieszczeniach zamykanych na klucz;

3. Pomieszczenia, w których przetwarzane są dane osobowe są zabezpieczone przed skutkami pożaru (instalacja ppoż., gaśnica);

4. W przypadku konieczności zniszczenia papierowych dokumentów zawierających dane osobowe, czynności tej dokonuje się poprzez pocięcie dokumentów;

5. Zastosowano specjalistyczne urządzenia chroniące system informatyczny służący do przetwarzania danych osobowych przed skutkami awarii zasilania;

6. Dane osobowe przetwarzane przez ADO są chronione poprzez system szyfrujący DESIok+ Pro,

7. Zastosowano kryptograficzne środki ochrony danych osobowych w stosunku do danych przetwarzanych na nośnikach zewnętrznych oraz danych przesyłanych poza obszar przetwarzania, przeniesienie na urządzenia mobilne jest możliwe po zastosowaniu systemu szyfrującego o którym mowa powyżej,

8. Do ochrony dostępu do sieci komputerowej stosuje się zaporę sieciową Firewall;

9. Dostęp do systemu operacyjnego komputera, w którym przetwarzane są dane osobowe zabezpieczony jest za pomocą procesu uwierzytelnienia z wykorzystaniem identyfikatora użytkownika oraz hasła;

10. Stosowany system informatyczny posiada mechanizm wymuszający okresową zmianę haseł dostępu (w trakcie wdrażania);

11. Dla potrzeb ochrony danych osobowych przetwarzanych w edytorach tekstu (Ms Word), arkuszach kalkulacyjnych (Ms Excel) lub programach równorzędnych (np. Open Office) i innych programach do tworzenia baz danych oraz w systemach informatycznych, np. Płatnik, system bankowości elektronicznej itp. stosuje się środki ochrony przed szkodliwym oprogramowaniem: robaki, wirusy, konie trojańskie itp.;

12. Zastosowany system informatyczny umożliwia rejestrację zmian wykonywanych na poszczególnych elementach zbioru danych osobowych;

13. Zastosowany system informatyczny umożliwia określenie praw dostępu do wskazanego zakresu danych w ramach przetwarzanego w tym systemie zbioru danych osobowych;

14. Skonfigurowano mechanizm automatycznej blokady ekranu na stanowiskach, na których przetwarzane są dane osobowe;

15. Zastosowano mechanizm automatycznej blokady dostępu do systemu informatycznego służącego do przetwarzania danych osobowych w przypadku dłuższej nieaktywności użytkownika;

16. Opracowano i wdrożono niniejszą Politykę Bezpieczeństwa Informacji;

17. Wszystkie osoby wykonujące czynności związane z przetwarzaniem danych osobowych zostały zaznajomione z przepisami dotyczącymi ochrony tych danych oraz z zasadami zabezpieczania danych w systemie informatycznym;

18. Do przetwarzania danych osobowych zostały dopuszczone wyłącznie osoby posiadające upoważnienie nadane przez ADO oraz które podpisały oświadczenie

o zachowaniu poufności zobowiązujące je do zachowania przetwarzanych danych

w tajemnicy;

19. Osobami tymi będą bądź pracownicy, o których mowa w §6 bądź wykonawcy będący partnerami zaufanymi, o których mowa w § 7;

20. Prowadzone są wykazy osób i podmiotów, którym udostępniono lub powierzono przetwarzanie danych osobowych;

21. Dostęp osób nieposiadających stosownych upoważnień do pomieszczeń, w których przetwarzane są dane osobowe odbywa się wyłącznie za zgodą i w obecności administratora danych;

22. Wykonane kopie zapasowe zbiorów danych osobowych przechowywane są

w pomieszczeniu zabezpieczonym w sposób uniemożliwiający dostęp osobom nieuprawnionym;

23. Po godzinach pracy dostęp do pomieszczeń mają osoby sprzątające upoważnione przez ADO;

24. Osoby opuszczające puste pomieszczenie, w którym przetwarzane są dane osobowe, zobowiązane są do zamknięcia drzwi na klucz. Zabrania się pozostawiania klucza w drzwiach po ich zewnętrznej stronie, za wyjątkiem sytuacji związanych

z ochroną przeciwpożarową;

25. Po zakończeniu pracy użytkownik systemu informatycznego zobowiązany jest wylogować się z systemu, zamknąć okna w pomieszczeniu, umieścić materiały

i dokumenty zawierające dane osobowe w szafach lub szufladach zamykanych na klucz, zgodnie z zasadą czystego biurka, czystej drukarki i czystej kopiarki (o ile takie urządzenia znajdują się w pomieszczeniu) oraz zniszczyć w niszczarce wszystkie materiały zbędne w postaci błędnie utworzonej lub niepotrzebnej dokumentacji mającej krótkotrwałe znaczenie praktyczne, m.in. wydruków komputerowych i innych materiałów analogowych zawierających dane osobowe.

§ 22.

1. Udostępnianie drogą pocztową lub kurierską dokumentów i materiałów zawierających dane osobowe może odbywać się przesyłką rejestrowaną, a w przypadku danych zawartych na nośnikach magnetycznych, optycznych lub elektronicznych – przesyłką rejestrowaną za potwierdzeniem odbioru przez wiarygodnych usługodawców usług pocztowych (kurierów)

2. W Firmie dopuszcza się stosowanie zabezpieczeń innych, niż wymienione w § 21, tylko za akceptacją Inspektora ODO.

§ 23.

Sprawdzenia.

1. Sprawdzenia zgodności przetwarzania danych osobowych z przepisami prawa oraz wewnętrznych regulacji obowiązujących w tym zakresie dokonuje Zespół powołany przez Administratora Danych Osobowych nie rzadziej niż raz w roku;

2. Sprawdzeniu podlega system informatyczny, w którym przetwarzane są dane osobowe, zabezpieczenia fizyczne i organizacyjne, bezpieczeństwo osobowe oraz zgodność stanu faktycznego z wymaganiami prawnymi;

3. Zbiory danych oraz system informatyczny służący do przetwarzania lub zabezpieczania danych osobowych są obejmowane sprawdzeniem co najmniej raz na pięć lat;

4. Dokumentowanie przez ADO czynności w toku sprawdzenia polega na tworzeniu materiałów w postaci papierowej lub elektronicznej w zakresie niezbędnym do oceny zgodności przetwarzania danych osobowych z przepisami o ochronie danych osobowych;

§ 24.

Odpowiedzialność.

1. Za zapewnienie warunków organizacyjnych mających na celu zapewnienie należytego bezpieczeństwa danych osobowych odpowiada Administrator Danych Osobowych, osoby wyznaczone i Inspektor Ochrony Danych Osobowych.

2. Na Administratorze Danych Osobowych ciąży odpowiedzialność za wypełnienie obowiązku dbałości o zabezpieczanie danych osobowych przed ich udostępnieniem, zabraniem, przetwarzaniem z naruszeniem ustawy przez osoby nieuprawnione oraz zmianą, uszkodzeniem, utratą lub zniszczeniem.

§ 25.

1. Nieprzestrzeganie zasad ochrony danych osobowych grozi odpowiedzialnością karną wynikającą z rozdziału 11 ustawy o ochronie danych osobowych oraz Rozporządzenia ogólnego (ROD);

2. Odpowiedzialności karnej podlega administrator danych osobowych, który:

1) przetwarza w zbiorze danych dane osobowe, do których nie jest upoważniony,

2) przetwarza w zbiorze danych dane, których przetwarzanie jest zabronione,

3) przetwarza w zbiorze danych dane niezgodne z celem stworzenia tego lub innych zbiorów,

4) udostępnia lub umożliwia dostęp do danych osobowych osobom nieupoważnionym,

5) nie zgłasza zbiorów danych podlegających rejestracji,

6) nie dopełnia obowiązku poinformowania osoby, której dane dotyczą,

o przysługujących jej prawach,

7) uniemożliwia osobie, której dane dotyczą, korzystanie z przysługujących jej praw;

Rozdział 4.

Ogólne warunki korzystania z systemu informatycznego. Poczta elektroniczna.

§ 26.

1. Zasady zachowania bezpieczeństwa w systemie informatycznym obejmują wdrożenie i eksploatację stosownych środków technicznych i organizacyjnych zapewniających ochronę informacji przed ich nieuprawnionym przetwarzaniem;

2. Korzystanie z funkcjonalności systemu informatycznego jest możliwe pod warunkiem nadania przez Zaufanego Partnera dostawcy IT sprawującego serwis nad naszą siecią informatyczną i bezpieczeństwem przetwarzania danych, „uprawnień Użytkownika systemu informatycznego” w postaci przyznania loginu i silnego hasła bez możliwości jego zmiany przez użytkownika;

3. Każdy Użytkownik systemu informatycznego stosowanego w Firmie jest zobowiązany do zapoznania się z zasadami korzystania z tego systemu;

§ 27.

1. Zgodnie z postanowieniami niniejszej Polityki, zabrania się podejmowania jakichkolwiek czynności mających na celu naruszenie bezpieczeństwa danych osobowych przetwarzanych w systemie informatycznym stosowanym przez ADO, w tym prób przełamania zabezpieczeń tego systemu;

2. W celu zapobieżenia nieautoryzowanemu dostępowi do systemu informatycznego nie wolno przechowywać danych służących do logowania do systemu w miejscach dostępnych dla innych osób oraz ujawniać danych służących do logowania innym osobom;

3. Zabronione jest korzystanie z systemu informatycznego z użyciem danych dostępowych innego Użytkownika;

4. Ustawienie ekranu (ekranów) monitora (monitorów) winno uniemożliwiać osobom postronnym wgląd lub spisanie informacji aktualnie wyświetlanej na ekranie monitora;

5. Bezwzględnie należy przestrzegać zasady „czystego biurka”, w szczególności przed opuszczeniem stanowiska pracy należy schować wszelkie dokumenty oraz informatyczne nośniki danych;

6. W czasie kopiowania, drukowania dokumentów zawierających dane osobowe, obowiązuje zachowanie zasady „czystej drukarki”, „czystej kopiarki”, w szczególności przed opuszczeniem stanowiska kopiowania/drukowania należy upewnić się, że

w urządzeniach nie pozostały dokumenty zawierające dane osobowe;

7. Przed przystąpieniem do realizacji zadań związanych z przetwarzaniem danych osobowych z użyciem urządzeń mobilnych, należy przed pozyskaniem sprawdzić, czy zawarte na nim dane będą należycie zabezpieczone przed dostępem osób nieupoważnionych;

8. Po zakończeniu przetwarzania danych osobowych, należy dokładnie zabezpieczyć je przed dostępem osób nieupoważnionych.

§ 28.

Poczta elektroniczna.

1. Podczas korzystania z poczty elektronicznej należy bezwzględnie dbać o jej bezpieczeństwo, w szczególności poprzez używanie tzw. silnego hasła dostępu, nieotwieranie załączników do poczty i linków pochodzących z nieznanych źródeł oraz zachowanie ostrożności podczas otwierania nieoczekiwanych załączników w korespondencji pochodzącej od znanych nadawców;

2. Przenoszenie z poczty elektronicznej do zbiorów chronionych jest możliwe tylko przy pomocy programu antywirusowego, aktualnego przez Zaufanego producenta, dostawy IT.

Rozdział 5.

Postępowanie na wypadek zagrożenia bezpieczeństwa danych osobowych.

§ 29.

1. Ryzyko w zakresie bezpieczeństwa informacji, w tym danych osobowych, definiuje się jako prawdopodobieństwo wystąpienia zagrożeń i powstanie szkód, zniszczeń oraz przerw lub zakłóceń prawidłowego funkcjonowania systemu tradycyjnego oraz systemu informatycznego, w których przetwarzane są dane osobowe;

2. Zarządzanie ryzykiem jest procesem identyfikacji zasobów, odpowiadających im podatności i zagrożeń, oceny prawdopodobieństwa ich wystąpienia, wielkości potencjalnych strat oraz przeciwdziałania i określenia kryteriów akceptowalności ryzyka. Obejmuje możliwie jak najszybszą identyfikację ryzyka związanego

z planowanym działaniem, ocenę stopnia wpływu ryzyka na uzyskane wyniki lub cele oraz zastosowanie odpowiednich środków kontroli ryzyka;

3. Proces zarządzania ryzykiem w zakresie bezpieczeństwa informacji zawierających dane osobowe, odnoszącym się do działalności Firmy, dokonywany jest przez Administratora Danych Osobowych, osoby upoważnione oraz Inspektora Ochrony Danych Osobowych;

4. W procesie zarządzania ryzykiem do działań zapewniających ochronę przetwarzanych informacji przez ADO powinno się w szczególności:

1) zapewnienie aktualizacji regulacji wewnętrznych w zakresie dotyczącym zmieniającego się otoczenia,

2) utrzymanie aktualności inwentaryzacji sprzętu i oprogramowania służącego do przetwarzania informacji obejmującej ich rodzaj i konfigurację,

3) przeprowadzanie okresowych analiz ryzyka utraty integralności, dostępności lub poufności informacji oraz podejmowania działań minimalizujących to ryzyko, stosownie do wyników przeprowadzonej analizy,

4) podejmowanie działań zapewniających, że osoby zaangażowane w proces przetwarzania informacji posiadają stosowne uprawnienia i uczestniczą w tym procesie w stopniu adekwatnym do realizowanych przez nie zadań oraz obowiązków mających na celu zapewnienie bezpieczeństwa informacji,

5) dokonanie bezzwłocznej zmiany uprawnień, w przypadku zmiany zadań, o których mowa w niniejszym punkcie,

6) zapewnienie szkolenia osób zaangażowanych w proces przetwarzania informacji,

7) zapewnienie ochrony przetwarzanych informacji przed ich kradzieżą, nieuprawnionym dostępem, uszkodzeniami lub zakłóceniami, przez:

a) monitorowanie dostępu do informacji,

b) czynności zmierzające do wykrycia nieautoryzowanych działań związanych z przetwarzaniem informacji,

c) zapewnienie środków uniemożliwiających nieautoryzowany dostęp na poziomie systemów operacyjnych, usług sieciowych i aplikacji,

8) ustanowienie podstawowych zasad gwarantujących bezpieczną pracę przy przetwarzaniu mobilnym i pracy na odległość,

9) zawieranie w umowach serwisowych zapisów gwarantujących odpowiedni poziom bezpieczeństwa informacji,

10) ustalenie zasad postępowania z informacjami, zapewniających minimalizację wystąpienia ryzyka kradzieży informacji i środków przetwarzania informacji,

w tym urządzeń mobilnych,

11) bezzwłocznego reagowania na incydenty naruszenia bezpieczeństwa informacji w sposób, umożliwiający szybkie podjęcie działań korygujących,

§ 30.

1. Do typowych zagrożeń bezpieczeństwa danych osobowych należą:

1) próby naruszenia ochrony danych:

- z zewnątrz – włamania do systemu, podsłuch, kradzież danych

- z wewnątrz – nieumyślna lub celowa modyfikacja danych, kradzież danych,

2) programy destrukcyjne: wirusy, konie trojańskie, makra, bomby logiczne,

3) awarie sprzętu lub uszkodzenie oprogramowania,

4) zabór sprzętu lub nośników z ważnymi danymi ,

5) inne skutkujące utratą danych osobowych, bądź wejściem w ich posiadanie osób nieuprawnionych,

6) usiłowanie zakłócenia działania systemu informatycznego;

2. Do typowych incydentów zagrażających bezpieczeństwu danych osobowych należą:

1) niewłaściwe zabezpieczenie fizyczne pomieszczeń, urządzeń i dokumentów,

2) niewłaściwe zabezpieczenie sprzętu IT i oprogramowania przed wyciekiem, kradzieżą i utratą danych osobowych,

3) nieprzestrzeganie zasad ochrony danych osobowych przez pracowników (np. niestosowanie zasady czystego biurka/ekranu, ochrony haseł, niezamykanie pomieszczeń, szaf, biurek),

4) zdarzenia losowe zewnętrzne (pożar obiektu/pomieszczenia, zalanie wodą, utrata zasilania, utrata łączności),

5) zdarzenia losowe wewnętrzne (awarie serwera, komputerów, twardych dysków, oprogramowania, pomyłki informatyków, użytkowników, utrata/zagubienie danych),

6) umyślne incydenty (włamanie do systemu informatycznego lub pomieszczeń, kradzież danych/sprzętu, wyciek informacji, ujawnienie danych osobom nieupoważnionym, świadome zniszczenie dokumentów/danych, działanie wirusów i innego szkodliwego oprogramowania);

3. Do typowych źródeł informacji o incydentach, zagrożeniach lub słabościach systemu zalicza się:

1) zgłoszenia od Użytkowników,

2) alarmy z systemów informatycznych,

3) analizy incydentów,

4) wyniki audytów / kontroli.

§ 31.

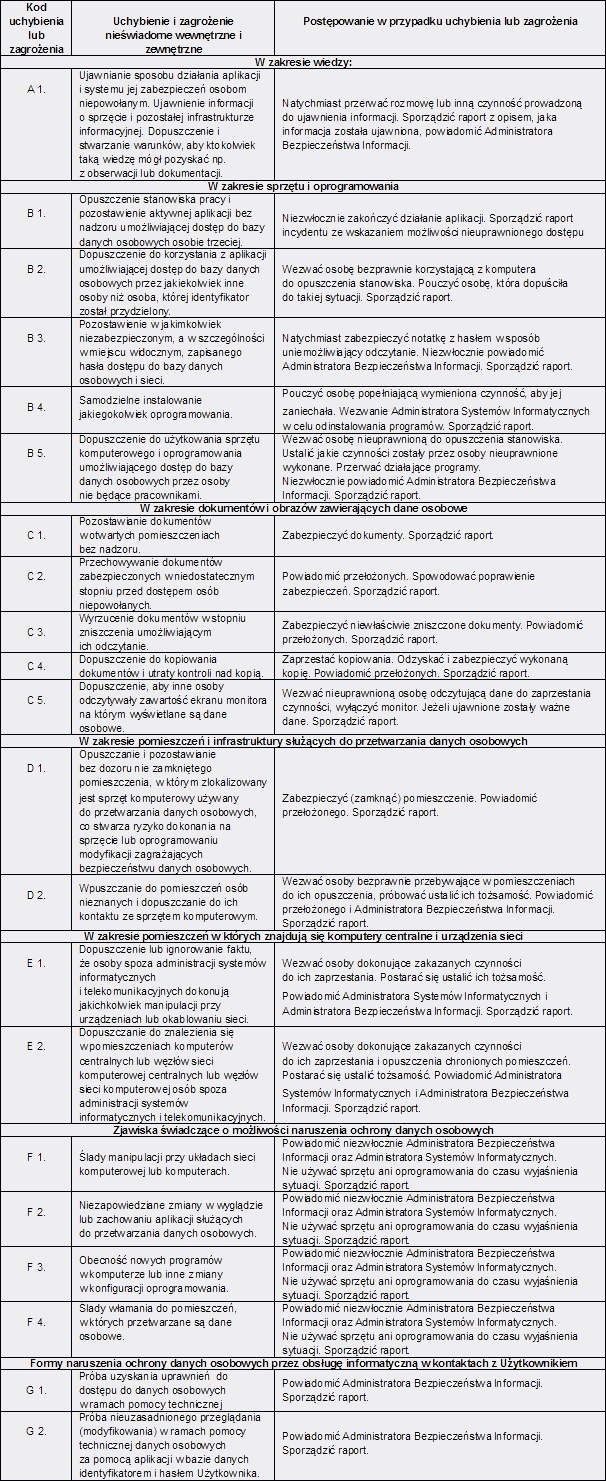

Każda osoba posiadająca dostęp do danych osobowych lub ich zbiorów w dowolnej formie, w przypadku stwierdzenia zagrożenia lub naruszenia ochrony tych danych, zobowiązana jest poinformować Administratora Danych Osobowych. Zasady działania w takich przypadkach określa tabela nr 1:

Tabela nr 1. Zasady działania w przypadku zagrożenia lub naruszenia ochrony danych osobowych.

§ 32.

1. W przypadku stwierdzenia wystąpienia zagrożenia, ADO prowadzi postępowanie wyjaśniające, w toku którego ustala zakres i przyczyny zagrożenia oraz jego potencjalne skutki, inicjuje ewentualne działania prewencyjne (zapobiegawcze) zmierzające do eliminacji podobnych zagrożeń w przyszłości, dokumentuje prowadzone postępowanie;

2. ADO jest zobowiązany do niezwłocznego zgłoszenia incydentów naruszenia i ich rejestracji zgodnie z art. 33 RODO;

3. ADO jest odpowiedzialny za analizę incydentów naruszenia bezpieczeństwa, zagrożeń lub słabości systemu ochrony danych osobowych. Gdy stwierdzi konieczność podjęcia działań korygujących lub zapobiegawczych, określa źródło powstania incydentu, zagrożenia lub słabości, zakres działań korygujących lub zapobiegawczych, termin realizacji oraz osobę odpowiedzialną;

4. ADO jest odpowiedzialny za nadzór nad poprawnością i terminowością wdrażanych działań korygujących lub zapobiegawczych. Po przeprowadzeniu działań korygujących lub zapobiegawczych, jest zobowiązany do oceny efektywności ich zastosowania i prowadzenia stosownej dokumentacji.

Rozdział 6.

Postanowienia końcowe

§ 33.

1. W sprawach nieuregulowanych niniejszym dokumentem, znajdują zastosowanie przepisy RODO oraz ustawy o ochronie danych osobowych oraz rozporządzenia Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych;

2. Nad aktualnością Polityki Bezpieczeństwa Informacji w Kancelarii Juris sp. z o.o w Warszawie czuwa Zaufany Partner działający w imieniu Administratora adw. Eweliny Kostki. Wszelkie pytania należy kierować na adres mailowy: ewelina.kostka@juris.pl.